Les arnaques par SMS se multiplient à cause de ces kits clés en main simplistes

Pc-secours est un professionnel référencé dans la liste des spécialistes du réseau CYBERMALVEILLANCE.GOUV.FR

Où que vous soyez, vous pouvez solliciter notre aide et l’obtenir rapidement.

Nous avons adopté des tarifs parmi les plus abordables du marché.

Si les téléphones sont autant envahis par des SMS d’arnaque, c’est parce qu’il existe de nombreux kits clés en main permettant de lancer sa propre campagne malveillante.

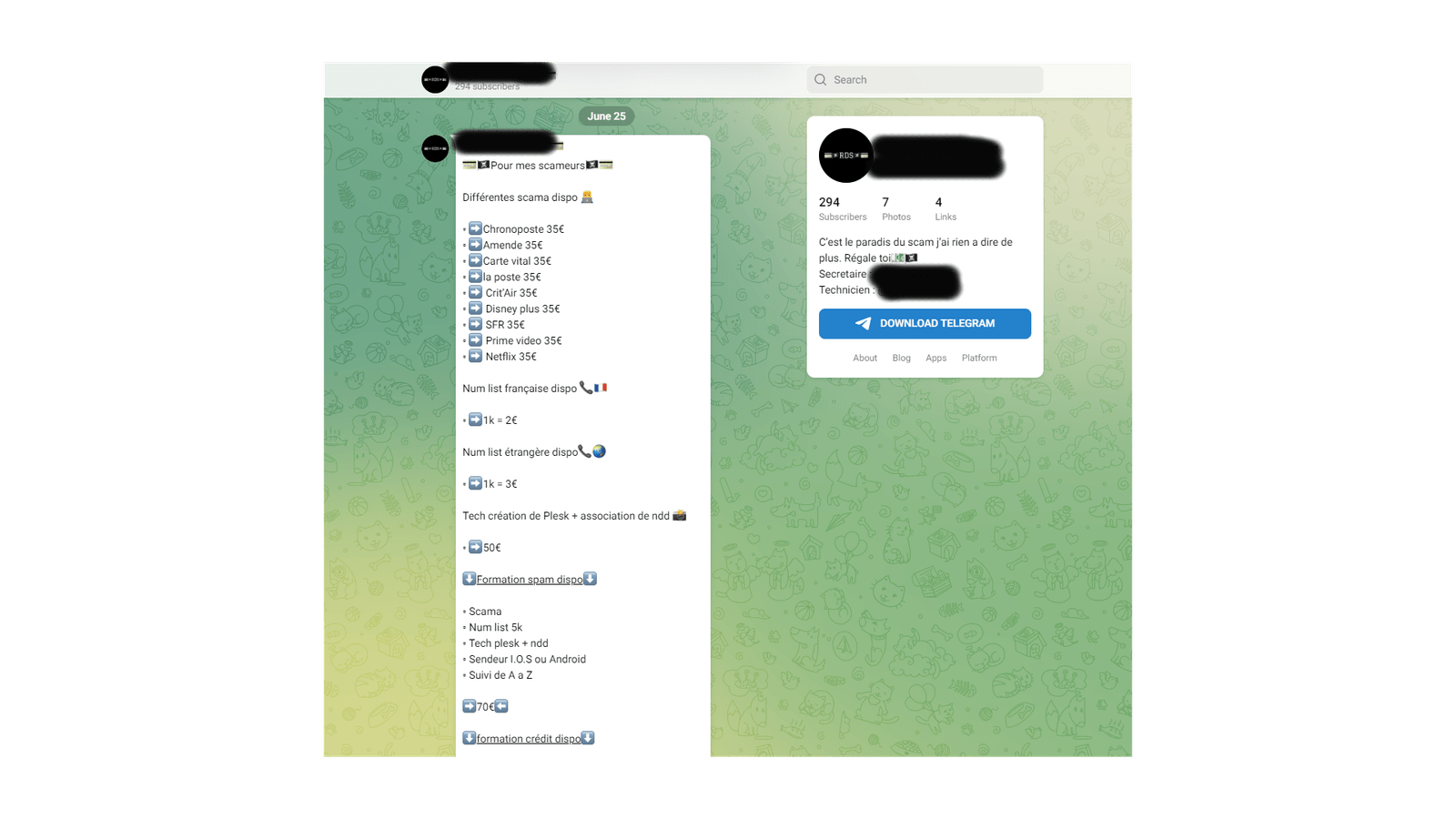

La description de la chaîne Telegram est explicite. Ici, « c’est le paradis du scam j’ai rien à dire de plus. Régale toi ». Deux émoticônes, une liasse de billets et un drapeau de pirate, suivent ces quelques lignes. Effectivement, il n’y a pas de tromperie sur cette chaîne francophone qui compte un peu moins de 300 abonnés. Sans surprise, en explorant les derniers messages envoyés, on tombe rapidement sur la vente de différentes « scama » (arnaques).

Il s’agit, par exemple, de campagnes malveillantes Chronopost, Crit’Air ou encore à la carte vitale, vendues 35 euros l’unité. Ces noms font référence à l’organisation ou à la marque usurpée. Soit autant d’attaques par smishing, cet hameçonnage par texto destiné à voler vos informations bancaires. Des « num list », ces listes de numéros de téléphones portables validés, sont également à vendre pour deux euros les 1 000 numéros. Elles sont souvent assorties de la mention Amazon. Cela signifie que les 06 ou les 07 ont été testés à la volée chez le leader mondial de l’e-commerce. C’est une manière de s’assurer qu’ils existent réellement.

Un exemple de chaîne telegram proposant des services illégaux de smishing. ©Numerama

Une profusion de kits de smishing

Ce genre d’offres de services illicites vous étonne ? Vous ne devriez pas. Ces chaînes, qui comptent de quelques dizaines à quelques milliers d’abonnés, pullulent sur la messagerie des frères Dourov. C’est l’un des réseaux de communication privilégié par les arnaqueurs derrière ces campagnes malveillantes qui polluent nos téléphones. Pour Thomas Damonneville, le fondateur de StalkPhish, s’il y a autant de tentatives d’arnaque, c’est parce qu’il est très simple de s’improviser hameçonneur. Il suffit d’acheter des services de fraude.

J'ai eu l'occasion de participer à la dernière enquête de @Micode dans le cadre de mes activités pour @StalkPhish_io.

— .:: tAd ::. (@o0tAd0o) June 2, 2023

Enquête qui traite du #phishing par #SMS en montrant l'écosystème technique de ce type de #scam.https://t.co/KsztTWhDRj

Coût final modique

Concrètement, les arnaqueurs en herbe achètent d’abord un kit de phishing. Cette fausse page du site visé, qui va tromper l’internaute, est généralement déposée sur un espace Plesk dédié, un outil de gestion de services web populaire détourné par les arnaqueurs. La fausse page est liée à un compte bot sur Telegram qui va recevoir les résultats des données volées. Des prestataires peu regardants hébergent ce genre de page, souvent à côté d’autres campagnes du même type. Il faut ensuite compter l’achat d’un nom de domaine associé à la campagne, généralement inclus dans le package et l’achat d’une liste de numéros de téléphone.

Reste enfin à envoyer les SMS malveillants. Les arnaqueurs doivent alors soit acheter des services de spam, soit mettre la main sur des cartes SIM et leurs variantes, des eSIM virtuelles aux M2M conçues pour les objets connectés. Il existe en outre des services de « Allo », c’est-à-dire des personnes qui appellent des victimes en se faisant passer pour le support ou le service client d’une banque. Leur objectif est de récupérer les codes de double authentification pour contourner la sécurité des transactions.

Attention campagne de phishing ultra efficace en ce moment : arnaque à la carte vitale.

— ♠ Ace.of.Spades ♠ (@Black_For_Ever) May 31, 2022

Pour exemple une amie s'est faite délester de 3600€ en quelques minutes, la banque refuse de rembourser. Les pirates l'ont même contacté par tel 👍https://t.co/qJRbsGOpBe. pic.twitter.com/tKV7fa9shM

Tout cela représente plusieurs services successifs à acheter. Mais, le coût d’une campagne malveillante peut se limiter à une somme très modique. Ceux qui ont déjà leur infrastructure d’envoi de SMS et leur kit de phishing peuvent ainsi lancer une attaque pour moins de dix euros. Dans le détail, cinq euros sont investis dans l’hébergement, deux euros dans le nom de domaine et enfin deux euros dans la liste d‘un millier de numéros.

Il suffit d’un petit pourcentage de victimes

À ce tarif-là, ces arnaques ont un certain succès. Il suffit d’un petit pourcentage de victimes pour que l’opération malveillante soit rentable. « Cela rapporte, mais ce n’est pas si lucratif que cela », tempère toutefois auprès de Numerama Thomas Damonneville. « Beaucoup ne font que quelques centaines d’euros par mois, et ils ont parfois du mal à blanchir leurs fonds », ajoute ce spécialiste. Parfois, les arnaqueurs doivent passer par des commandes Uber Eats pour recycler l’argent volé.

L’observation de plusieurs chaînes Telegram suggère quelques pistes sur le profil des acheteurs de ces campagnes. L’écoute de messages audios laissés montre qu’il s’agit parfois de personnes très jeunes, la plupart du temps des hommes. C’est le cas d’un jeune lycéen de 16 ans, Crnaka, récemment arrêté par la police parisienne. Il vendait des services d’infrastructure Plesk et des listes de numéros. Sur l’une de ses chaînes Telegram, il se mettait en scène dans sa salle de bain, son visage poupin masqué par son téléphone.

Toutefois, il ne faudrait pas croire que ce genre d’arnaque soit uniquement l’apanage de lycéens malhonnêtes. Dans une vieille affaire de hameçonnage par mail visant les impôts et jugée au printemps — l’opération visait à prendre le contrôle des comptes de particuliers pour ensuite demander un crédit d’impôts pour travaux –, l’enquête de police avait mis en cause deux hommes d’une quarantaine d’années. L’un d’eux n’avait pas de connaissances informatiques particulières.

L’engouement pour ce genre d’arnaques standardisées montre en creux que l’industrie des télécommunications a un sérieux problème. Si elles se diffusent autant, cela prouve que les professionnels n’ont pas encore trouvé la bonne parade. Le smishing, comme le rappelle la plateforme gouvernementale Cybermalveillance, profite d’abord des failles dans le filtrage des SMS et dans la sécurisation de la navigation sur mobile.

Source : numerama.com

Windows, une faille de sécurité corrigée est exploitée par des pirates !?

Windows, une faille de sécurité corrigée est exploitée par des pirates !?Deux ans après avoir été corrigée la faille de sécurité CVE-2021-43890 est de nouveau exploitée par des pirates. La situation oblige Microsoft à agir en la corrigeant une nouvelle fois. Que...

Une faille de Google Agenda permet de pirater votre ordinateur

Une faille de Google Agenda permet de pirater votre ordinateurGoogle Agenda est victime d’une faille de sécurité. En exploitant cette brèche, un pirate peut se servir de l’infrastructure cloud de Google pour prendre le contrôle d’un ordinateur à distance. L’attaque...

Vous connaissiez le Phishing ? Attendez de voir ce que vous réserve le Quishing

Vous connaissiez le Phishing ? Attendez de voir ce que vous réserve le QuishingLe « quishing », très populaire évolution du phishing, utilise des QR codes pour tromper les utilisateurs et accéder à leurs informations sensibles. Une vigilance accrue est de mise, pour...

Chrome 118, Google colmate des failles et annonce l’abandon de Theora

Chrome 118, Google colmate des failles et annonce l’abandon de TheoraChrome est la cible d’une mise à jour de sécurité. Google corrige deux problèmes dans son navigateur Web. Le déploiement est assuré via le système de mise à jour intégré à l’application. Il est aussi...

Arnaques en ligne : voici une liste de 8 000 sites et adresses mail à bannir pour se protéger

Arnaques en ligne : voici une liste de 8 000 sites et adresses mail à bannir pour se protégerLe tsunami des arnaques numériques déferle sur la toile. Phishing, faux sites de vente, placements financiers bidons… Les cybercriminels rivalisent d’ingéniosité pour soutirer...